应急响应实战笔记

第01章:入侵排查篇

第1篇:Windows 入侵排查

第2篇:Linux 入侵排查

第3篇:常见的 Webshell 查杀工具

第4篇:如何发现隐藏的 Webshell 后门

第5篇:勒索病毒自救指南

第02章:日志分析篇

第1篇:Windows日志分析

第2篇:Linux日志分析

第3篇:Web日志分析

第4篇:MSSQL日志分析

第5篇:MySQL日志分析

第03章:权限维持篇

第1篇:Windows权限维持--隐藏篇

第2篇:Windows权限维持--后门篇

第3篇:Linux权限维持--隐藏篇

第4篇:Linux权限维持--后门篇

第5篇:Windows命令行文件下载方式汇总

第6篇:三大渗透测试框架权限维持技术

第7篇:常见WebShell管理工具

第04章:Windows实战篇

第1篇:FTP暴力破解

第2篇:蠕虫病毒

第3篇:勒索病毒

第4篇:ARP病毒

第5篇:挖矿病毒(一)

第6篇:挖矿病毒(二)

第05章:Linux实战篇

第1篇:SSH暴力破解

第2篇:捕捉短连接

第3篇:挖矿病毒

第4篇:盖茨木马

第5篇:DDOS病毒

第06章:Web实战篇

第1篇:网站被植入Webshell

第2篇:门罗币恶意挖矿

第3篇:批量挂黑页

第4篇:新闻源网站劫持

第5篇:移动端劫持

第6篇:搜索引擎劫持

第7篇:网站首页被篡改

第8篇:管理员账号被篡改

第9篇:编辑器入侵事件

-

+

首页

第9篇:编辑器入侵事件

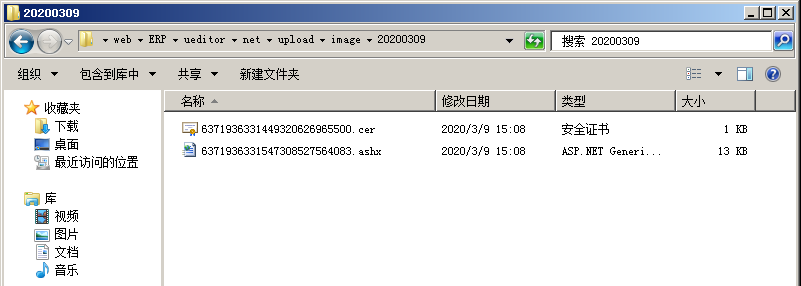

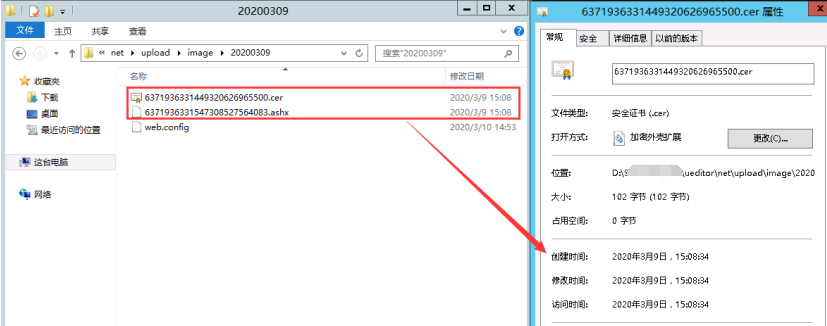

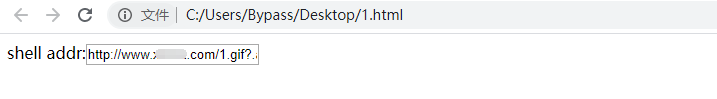

## 第9篇:编辑器入侵事件 UEditor是百度的一个javascript编辑器的开源项目,很多开发人员都喜欢引用这个编辑器,但这个编辑器官网版本一直停留在2016-05-26,已经很久没有更新了。 ### 0x01 现象描述 HIDS预警:发现后门(Webshell)文件,建议您立即进行处理。 ### 0x02 事件分析 **1、发现Webshell** 通过预警信息,找到木马文件路径:  备注:紧急处理,通过禁止动态脚本在上传目录的运行权限,使webshell无法成功执行。 **2、定位文件上传时间** 根据Webshell文件创建时间,2020年3月9日 15:08:34  3、**Web访问日志关联分析** 由于,IIS日志时间与系统时间相差8小时,系统时间是15:08,我们这里查看的是 7:08的日志时间。 ~~~ 2020-03-09 07:08:34 10.215.2.128 POST /ueditor/net/controller.ashx action=catchimage ................... ................... 2020-03-09 07:08:35 10.215.2.128 POST /ueditor/net/controller.ashx action=catchimage ~~~ 找到对应的网站访问日志,在文件创建时间隔间里,我们会注意到这样两个ueditor的访问请求,初步怀疑是UEditor编辑器任意文件上传漏洞。 **4、本地漏洞复现** A、本地构建一个html ~~~ <form action="http://xxxxxxxxx/ueditor/net/controller.ashx?action=catchimage"enctype="application/x-www-form-urlencoded" method="POST"> <p>shell addr:<input type="text" name="source[]" /></p > <inputtype="submit" value="Submit" /> </form> ~~~ B、上传webshell,上传成功  经漏洞复现,确认UEditor编辑器任意文件上传漏洞。 **5、还原攻击者行为** 通过相关文件的访问记录进行关联分析,攻击者通过 ueditor编辑器成功上传webshell。 ### 0x03 事件处理 1、**删除Webshell** 清楚已发现的webshell,并尝试查找可能隐藏的webshell。 **2、代码完整性验证** 我们来思考一个问题,如果有一个免杀的Webshell隐藏在数以万行的代码中,怎么搞? 文件完整性校验,检查网站的源码是否被篡改过。 操作过程: 通过查看服务器上已部署的源代码版本,找研发同事要同样版本的代码。把纯净源码的所有文件计算一次hash值保存,再到服务器上执行一次hash值,通过比对hash值,输出新创建的/被修改过的/删除的文件列表。 **3、系统入侵排查** 对系统做一个整体排查,确认是否存在后门 **4、代码修复** 反馈给相关开发人员进行代码修复。

admin

2022年3月13日 20:42

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

关于 睿文

如果睿文给你带来了帮助,欢迎对作者进行一些打赏捐助,这将有力支持作者持续投入精力更新和维护文档,感谢你的捐助!

微信

支付宝

QQ

PayPal

Markdown文件

分享

链接

类型

密码

更新密码