应急响应实战笔记

第01章:入侵排查篇

第1篇:Windows 入侵排查

第2篇:Linux 入侵排查

第3篇:常见的 Webshell 查杀工具

第4篇:如何发现隐藏的 Webshell 后门

第5篇:勒索病毒自救指南

第02章:日志分析篇

第1篇:Windows日志分析

第2篇:Linux日志分析

第3篇:Web日志分析

第4篇:MSSQL日志分析

第5篇:MySQL日志分析

第03章:权限维持篇

第1篇:Windows权限维持--隐藏篇

第2篇:Windows权限维持--后门篇

第3篇:Linux权限维持--隐藏篇

第4篇:Linux权限维持--后门篇

第5篇:Windows命令行文件下载方式汇总

第6篇:三大渗透测试框架权限维持技术

第7篇:常见WebShell管理工具

第04章:Windows实战篇

第1篇:FTP暴力破解

第2篇:蠕虫病毒

第3篇:勒索病毒

第4篇:ARP病毒

第5篇:挖矿病毒(一)

第6篇:挖矿病毒(二)

第05章:Linux实战篇

第1篇:SSH暴力破解

第2篇:捕捉短连接

第3篇:挖矿病毒

第4篇:盖茨木马

第5篇:DDOS病毒

第06章:Web实战篇

第1篇:网站被植入Webshell

第2篇:门罗币恶意挖矿

第3篇:批量挂黑页

第4篇:新闻源网站劫持

第5篇:移动端劫持

第6篇:搜索引擎劫持

第7篇:网站首页被篡改

第8篇:管理员账号被篡改

第9篇:编辑器入侵事件

-

+

首页

第7篇:网站首页被篡改

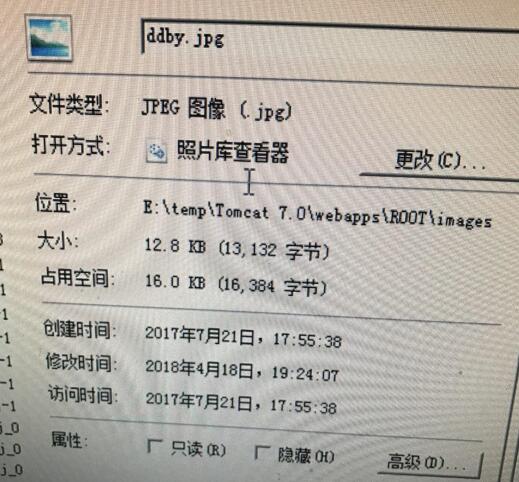

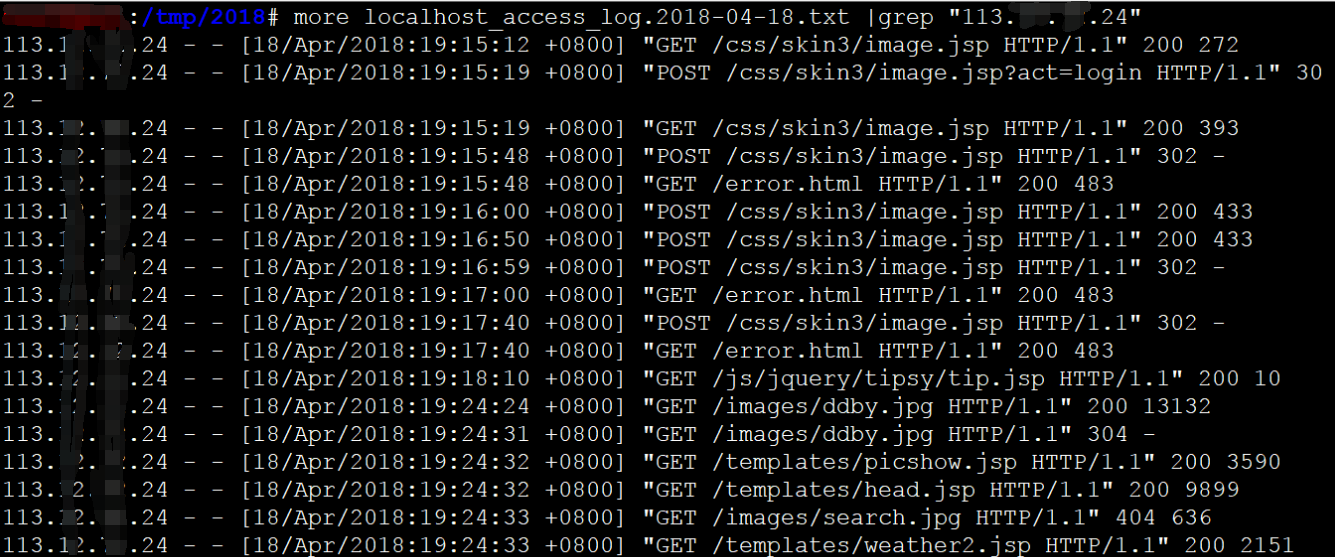

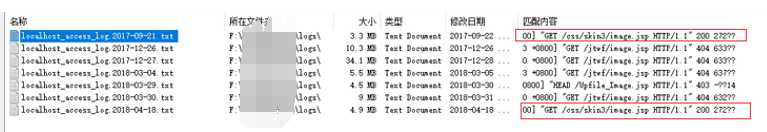

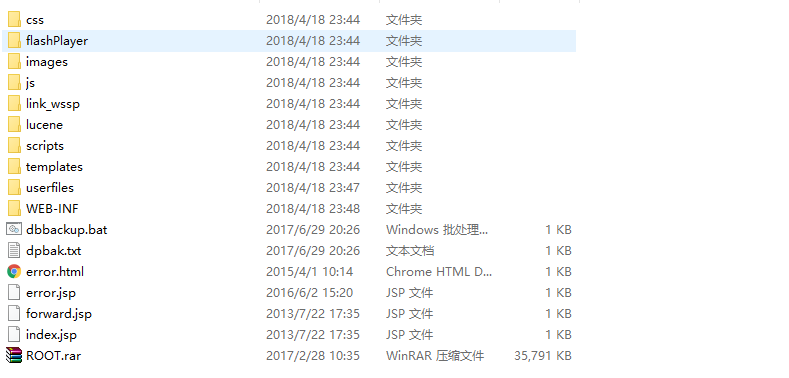

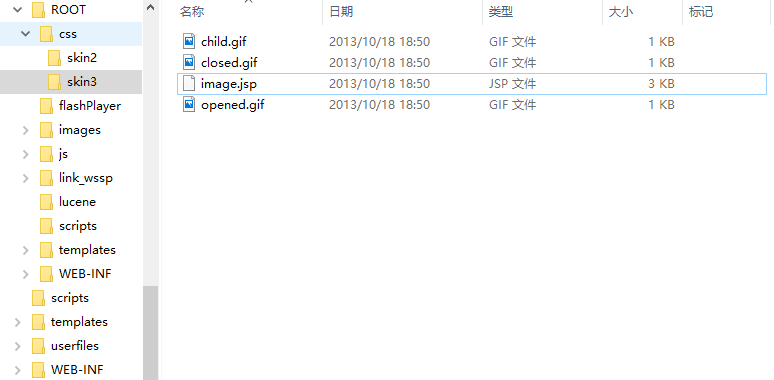

## 第7篇:网站首页被篡改 网站首页被非法篡改,是的,就是你一打开网站就知道自己的网站出现了安全问题,网站程序存在严重的安全漏洞,攻击者通过上传脚本木马,从而对网站内容进行篡改。而这种篡改事件在某些场景下,会被无限放大。 ### 现象描述 网站首页被恶意篡改,比如复制原来的图片,PS一下,然后替换上去。 ### 问题处理 1、**确认篡改时间** 通过对被篡改的图片进行查看,确认图片篡改时间为2018年04月18日 19:24:07 。  **2、访问日志溯源** 通过图片修改的时间节点,发现可疑IP:113.xx.xx.24 (代理IP,无法追溯真实来源),访问image.jsp(脚本木马),并随后访问了被篡改的图片地址。  进一步审查所有的日志文件(日志保存时间从2017-04-20至2018-04-19),发现一共只有两次访问image.jsp文件的记录,分别是2018-04-18和2017-09-21。  image.jsp在2017-09-21之前就已经上传到网站服务器,已经潜藏长达半年多甚至更久的时间。 **3、寻找真相** 我们在网站根目录找到了答案,发现站点目录下存在ROOT.rar全站源码备份文件,备份时间为2017-02-28 10:35。  通过对ROOT.rar解压缩,发现源码中存在的脚本木马与网站访问日志的可疑文件名一致(image.jsp)。  根据这几个时间节点,我们尝试去还原攻击者的攻击路径。 但是我们在访问日志并未找到ROOT.rar的访问下载记录,访问日志只保留了近一年的记录,而这个webshell可能已经存在了多年。 黑客是如何获取webshell的呢? 可能是通过下载ROOT.rar全站源码备份文件获取到其中存在的木马信息,或者几年前入侵并潜藏了多年,又或者是从地下黑产购买了shell,我们不得而知。 本文的示例中攻击者为我们留下了大量的证据和记录,而更多时候,攻击者可能会清除所有的关键信息,这势必会加大调查人员的取证难度。

admin

2022年3月13日 20:42

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

关于 睿文

如果睿文给你带来了帮助,欢迎对作者进行一些打赏捐助,这将有力支持作者持续投入精力更新和维护文档,感谢你的捐助!

微信

支付宝

QQ

PayPal

Markdown文件

分享

链接

类型

密码

更新密码